O ataque centrou-se no componente de atualização do programa, conhecido como WinGUp.

Os atacantes conseguiram intercetar e alterar o URL de onde o software descarrega a nova versão, redirecionando o tráfego dos utilizadores para servidores maliciosos que distribuíam ficheiros infetados em vez dos pacotes de atualização legítimos.

Segundo o investigador de cibersegurança Kevin Beaumont, várias organizações sofreram violações de segurança graves imediatamente após utilizarem o atualizador automático.

A relativa baixa intensidade de tráfego no site do Notepad++ facilitou a interceção sem uma deteção imediata.

Os ataques parecem ter visado especificamente organizações localizadas em países asiáticos.

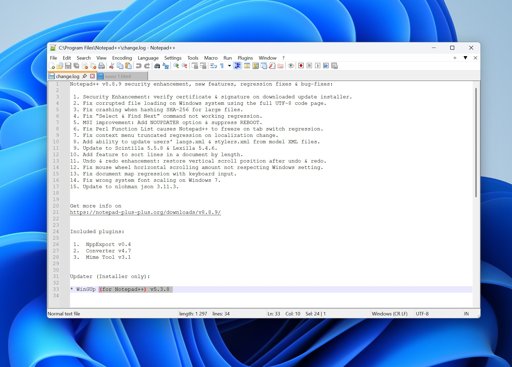

Para mitigar o risco, a nova versão 8.8.9 do Notepad++ força o URL de atualização a apontar para o repositório oficial no GitHub, uma plataforma com um volume de tráfego massivo e uma infraestrutura de segurança robusta, o que torna este tipo de ataque significativamente mais difícil de executar.

Os programadores aconselharam vivamente os utilizadores a não utilizarem o atualizador automático das versões mais antigas, recomendando antes que descarreguem o instalador seguro diretamente do site oficial.

Adicionalmente, foi referido que as versões mais recentes utilizam um novo certificado digital da GlobalSign, aumentando a confiança no processo.